+ Bonus: Die häufigsten Fehler, die deine Website zur perfekten Zielscheibe für Hacker machen

Inhaltsverzeichnis

TL;DR: Lösche konsequent deaktivierte Plugins, benutze sichere Passwörter & 2FA und deaktiviere die XML-RPC Schnittstelle. Du wirst weiterlesen müssen, wenn du alle WordPress Sicherheitslücken schließen willst, aber es lohnt sich.

Deine WordPress-Website wird wahrscheinlich jetzt gerade von Bots angegriffen und du merkst es nicht mal.

Warum?

Das ganze passiert völlig emotionslos.

Weil die meisten WordPress-Angriffe völlig automatisch passieren. Jeden Tag, rund um die Uhr.

Sie treffen nicht gezielt dich, sondern jede Website, die verwundbar ist.

Jeder Bot arbeitet bei so einer Attacke eine Liste von Schwachstellen ab, über die deine WordPress Website verwundbar ist.

Wird so eine WordPress Sicherheitslücke entdeckt, wird sofort angegriffen.

Stelle dir so einen Bot wie einen Dieb vor, der an einer Reihe geparkter Autos vorbeigeht und systematisch versucht, jede Autotür zu öffnen.

Sicherheits-Check:

Gammeln in deinem WordPress Plugin-Verzeichnis deaktivierte Plugins herum?

Lösch sie noch heute!

Auch deaktivierte Plugins sind auf dem Server sichtbar und können direkt attackiert werden.

Tipp:

Deaktivierte Plugins sind nicht unsichtbar.

Wenn ungenutzte Plugins keine Gefahr mehr sein sollen, musst du diese löschen und zwar restlos.

(Leider ist das nur die Spitze des Eisbergs, wenn es um WordPress Schwachstellen geht. Lies weiter, es wird noch richtig ekelig!)

Die Fakten:

- Etwa 80 % aller WordPress-Hacks wären mit minimalem Aufwand vermeidbar

- Fast ein Drittel des gesamten Internet-Traffics kommt von schädlichen Bots

- Diese Bots durchforsten Tag und Nacht das Netz – auf der Suche nach veralteten Plugins, offenen Schnittstellen, Sicherheitslücken und Konfigurationsfehlern

Wird deine Seite als verwundbar markiert, kannst du binnen Sekunden infiziert sein. Oft ohne es zu merken

Die Folgen?

- Reputationsverlust & Imageschaden

- SEO-Blacklisting & Sichtbarkeitsverlust

- Deine Website ist plötzlich offline wenn du sie am meisten brauchst:

- Mitten im Launch

- Während einer Social Media Kampagne

- Wenn du Ads schaltest

- Stress, Nervenzusammenbruch und das Gefühl von Kontrollverlust

Hier ist die gute Nachricht:

Für die Grundsicherheit deiner Website musst du nicht IT-Profi sein.

Was du brauchst:

✅ Diesen Artikel

✅ 10 Minuten Fokus

✅ Und die Bereitschaft, dein digitales Fundament endlich ernst zu nehmen

Jede Sicherheitsmaßnahme ist wie ein digitaler Türsteher, der deine Website beschützt.

Je mehr von ihnen du vor dein WordPress Login stellst, umso besser.

Also lass uns anfangen.

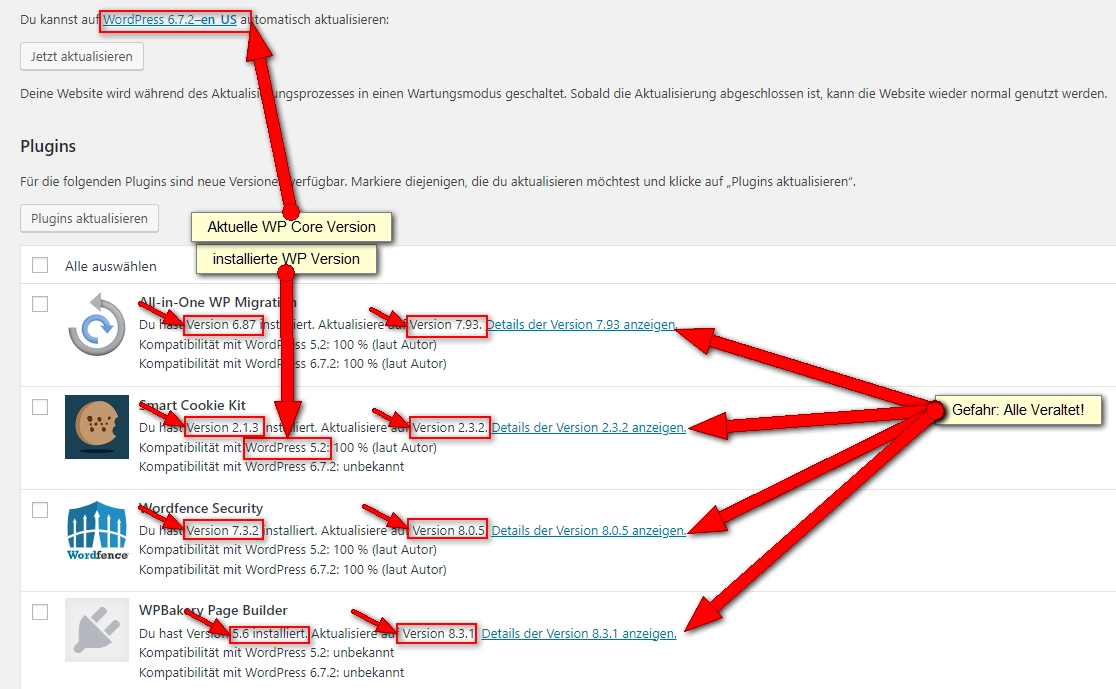

Nr. 1: Veraltete, deaktivierte oder unsichere Plugins

WordPress-Plugins sind kein nettes Add-on.

Sie sind die am häufigsten genutzten Einfallstore (Angriffsvektoren) für Hacker – und trotzdem verkommen viele Websites zur Plugin-Müllhalde.

Ich sehe regelmäßig Admin-Bereiche voller Karteileichen, veralteter Code-Reste und deaktivierter Plugins.

Das ist nicht „ungefährlich“. Das ist fahrlässig.

Warum können können WordPress Plugins gefährlich sein?

Bösartige Bots durchsuchen rund um die Uhr Millionen Websites nach bekannten Schwachstellen in WordPress-Plugins.

Dabei es ist ihnen völlig egal, ob du das Plugin nutzt oder deaktiviert hast. Sobald es auf dem Server liegt, ist es angreifbar.

In meinen Logfiles sehe ich regelmäßig Angriffe auf Verzeichnisse von verwundbaren Plugins oder Serverdateien, die gar nicht installiert sind.

Das hat folgenden Grund:

Schädliche Bots prüfen, auf Verdacht, ob WordPress Sicherheitslücken vorhanden sind.

Wie Einbrecher, die nachts an 1000 Türgriffen rütteln und irgendwann geht eine auf.

Die 3 gefährlichsten Plugin-Fehler

1. Veraltete Plugins

Ich habe diesen Vergleich schon weiter oben benutzt, ich nehme ihn aber gerne nochmal, weil er gut passt:

Ein Plugin ohne Updates ist wie ein Auto mit offenen Türen und Fenstern auf einem öffentlichen Parkplatz. Bei Nacht, ohne Kameras.

Keiner schaut hin, jeder kann sich bedienen.

Sobald eine Sicherheitslücke bekannt ist, starten Angriffe und deine Website ist in Gefahr.

Lösung: Sofort aktualisieren – oder löschen.

2. Deaktivierte, aber noch installierte Plugins

Deaktiviert heißt nicht sicher.

Die Dateien liegen weiterhin auf dem Server und sind so angreifbar.

Lösung: Deinstallieren, nicht nur deaktivieren.

3. Plugins aus dubiosen Quellen („genullte“ Plugins)

Diese gecrackten Premium-Plugins enthalten oft Malware, Hintertüren und/oder Spionagecode oder andere WordPress Sicherheitslücken! Du spielt praktisch russisches Roulette mit deiner Website.

Lösung:

Nutze ohne wenn und aber nur Plugins aus offiziellen Quellen oder von bekannten Entwicklern – niemals aus „Free Download“-Foren.

Du benutzt bereits genullte/gecrackte Plugins oder Themes?

Das stehen die Chancen mehr als gut, dass du dir bereits freiwillig Malware in deine WordPress-Installation geholt hast.

Mein Rat (unbequem, aber wirkungsvoll):

Geh auf Nummer Sicher und lasse den kompletten Server vom Hoster neu aufsetzen und baue deine Website von Grund auf neu.

Diesmal mit offiziellen Plugins und Themes.

Mit anderen Worten: Einmal alles komplett platt machen und sauber neu aufsetzen.

Kein Mitleid. Nur Konsequenz.

Wie erkenne ich sichere Plugins? (Checkliste)

Nutze diese Checkliste, bevor du ein neues Plugin installierst. Oder bewerte diene bereits Installierten Plugins:

- Version über 1.0 (unter 1.0 = Beta)

- Installationen: Mehr als 2000

- Letztes Update: < 2 Monate alt

- Entwickler-Aktivität: Werden Feher korrigiert, Support, Changelog, Antworten auf Bewertungen

- Bewertungen: Lies die 1-Sterne-Kommentare – kommt dir etwas komisch vor?

- Quelle: Nur WordPress.org oder offizielle Entwicklerseite

Miste jetzt deine Plugins aus!

WordPress-Plugins sind wie Türen zu deinem digitalen Haus.

Lass keine offen, und baue die aus, die du nicht brauchst.

Werde jetzt aktiv und räum auf:

- Gehe in dein WP-Backend → Plugins

- Mache ein Backup deiner Datenbank und aller WordPress-Dateien

- Lösche alle Plugins, die du nicht nutzt (Welche das sind, kann ich dir nicht sagen, das musst du entscheiden)

- Aktualisiere alle aktiven Plugins

- Prüfe, ob du Plugins installiert hast, die nicht mehr weiterentwickelt werden. Wenn ja, ersetze sie.

- Prüfe die Herkunft: Nur offizielle Quellen verwenden

Nr. 2: Schwache Passwörter & fehlende Zwei-Faktor-Authentifizierung (2FA)

Dein Password kann leicht eine größten WordPress Sicherheitslücken werden.

Wenn dein WordPress Admin Bereich kein 2FA Schutz hat und dein Passwort „meinpasswort123“ lautet, ist es eine Frage der Zeit, dass deine Website von Bots überrannt wird.

Denn Hacking-Bots versuchen Tag und Nacht, sich in WordPress Accounts zu prügeln.

Vielleicht klopfen sie gerade bei dir an.

Das nennt man: Brute-Force-Attacke.

Was ist eine Brute-Force-Attacke?

Brute-Force-Angriffe funktionieren plump und automatisiert. Und genau deshalb sind sie so gefährlich:

- Der Bot versucht deinen Benutzernamen zu erraten oder herauszufinden

- Danach testet er automatisiert tausende Passwörter – aus illegal veröffentlichten Passwort-Datenbanken

Die Methode wirkt simpel, ist aber statistisch sehr wirksam.

Je mehr Bots im Netz unterwegs sind, desto höher die Chance, dass Angreifer Erfolg haben.

2023 bestand ca 30% des Internet Traffics aus schädlichen Bots!

Tendenz steigend.

2011 wurde eine meiner eigenen Seiten Opfer eines solchen Angriffs.

Das wünsche ich niemandem – und genau deshalb liest du diesen Artikel.

Brute-Force-Attacken sind keine gezielten Angriffe.

Sie basieren auf reiner Statistik. Und für den Bot bist du nur eines von Millionen Zielen auf der Liste.

Ein Plugin wie Solid Security zeigt dir, wie oft und in welcher Form deine Website angegriffen wird – oft ohne, dass du es überhaupt merkst.

Diese Angriffe kommen in Wellen – wie automatisierte Schwärme, die durch das Netz ziehen und nach offenen Türen suchen.

Manche Seiten stehen wochenlang unter Beschuss, andere nur gelegentlich.

Wenn deine Website wächst und mehr Besucher bekommt, wird sie auch als Angriffsziel interessanter!

Wenn dir deine Sicherheit im Internet wichtig ist, schau dir auch den Artikel zu mehr Internet Sicherheit -> Zum Artikel „Internetsicherheit“

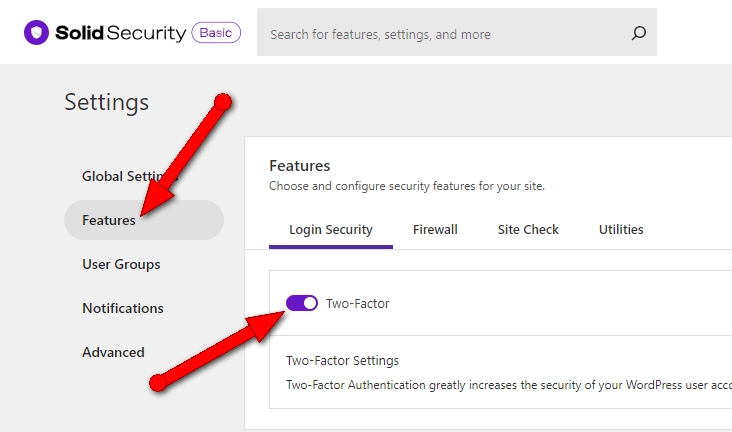

Was bedeutet Zwei-Faktor-Authentifizierung (2FA)

2FA ist ein zusätzlicher Schutzmechanismus, der deinen WordPress-Zugang doppelt absichert.

Neben deinem Passwort brauchst du beim Login einen zusätzlichen temporären Code, den du z. B. auf deinem Smartphone generierst.

Bei der Anmeldung mit 2FA-Apps wird das Passwort als „Wissen“ und der Bestätigungscode als „Besitz“ verwendet.

Selbst wenn dein Passwort geknackt wird bleibt dein Account abgesichert. Ohne den 2FA-Code kann sich niemand einloggen.

2FA ist heute keine Option mehr. Es ist Pflicht.

Denn dieser zusätzliche Sicherheits-Layer stärkt die Sicherheit deines WordPress Logins enorm.

Diese Plugins kannst du deinen Login bereits kostenlos mit 2FA absichern.

Alle hier genannten Plugins sind (noch) kostenlos und einfach in der Handhabung:

- Wordfence

- Solid Security (ehem. iThemes Security)

Auf deinem Smartphone brauchst du zusätzlich eine 2FA App wie diese:

- Google Autentificator

- Microsoft Authenticator

- 2FA Authenticator (2FAS)

- Authy

Du hast jetzt alle Infos zu 2FA, damit du starten kannst.

Leg los! Wenn du Fragen zu dem Thema hast melde dich.

Was ist ein sicheres Passwort?

Bitte vergiss Sonderzeichen-Kauderwelsch wie H3!%daR$2024, es sei denn du bist der Mentalist.

Das kann sich kein Mensch merken.

Setze stattdessen auf Passphrasen: Benutze stattdessen drei zufällige Wörter, mit Groß- und Kleinschreibung ohne Leerzeichen dazwichen.

Beispiel:

„TaubeSchlittschuhKlavier“

- Über 20 Zeichen

- Relativ leicht zu merken

- Ab 17 Zeichen schwer zu knacken

Du hast soeben eine der WordPress Sicherheitslücken geschlossen, die oft vergessen wird.

Es geht noch sicherer:

- Benutze einen Passwortmanager wie Dashlane oder Stickypassword

- Erstelle im Passwortmanager für jede Website ein eigenes, starkes Passwort (ab dann kannst du nur noch Sonderzeichen-Kauderwelsch benutzten!)

- Aktiviere 2FA bei allen Konten, die es anbieten

Bonus Tipp:

WordPress-Loginversuche begrenzen

Brute Force Attacken kannst du im Keim Ersticken, indem du die Anzahl der Login Versuche begrenzt. So hat jeder Login-Versuch von einer bestimmten IP-Adresse nur eine bestimmte Anzahl an Versuchen. Übrigens auch du. Wird dieses Limit überschritten, wird die IP-Adresse gesperrt und darf sich gar nicht mehr einloggen. Zumindest für eine gewisse Zeit.

Benutze dafür Plugins wie

- Solid Security

- Wordfence

- Limit Login Attempts Reloaded

Mit schwachen Passwörtern, ohne 2FA und ohne limitierten Login Versuchen lässt du nicht nur deine Haustür offen stehen und stellst auch noch ein Schild mit „Bin im Urlaub“ davor auf.

Sichere dich JETZT ab.

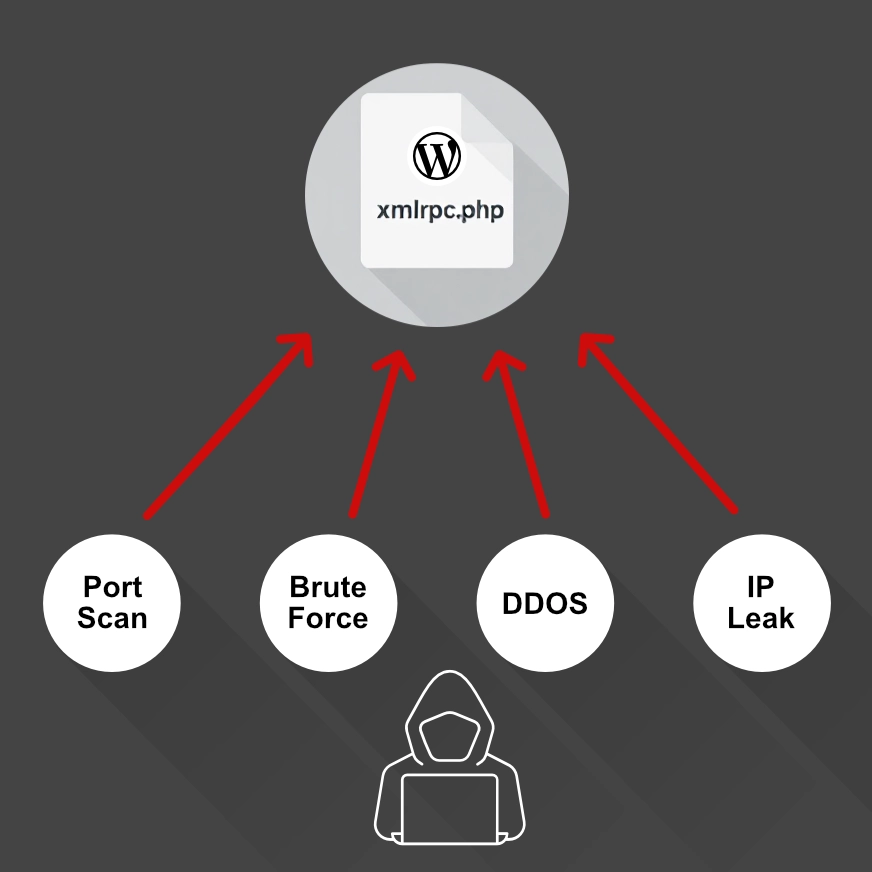

Nr. 3: Die XML-RPC-Schnittstelle

TL;DR: Die XML-RPC-Schnittstelle gilt in als veraltet und brandgefährlich. Wenn du XML-RPC nicht zwingend brauchst, schalte die Schnittstelle ab. Besser heute als morgen.

Dieses Thema wird etwas technischer als die anderen. Ich werde mich auf das absolute Minimum an Information beschränken, damit du klar die Infos bekommst, die du brauchst.

Ich nutze die Begriffe „XML-RPC-Datei“, „Schnittstelle“ oder einfach „XML-RPC“ gleichberechtigt.

Was ist die XML RPC Schnittstelle?

Die XML-RPC Schnittstelle ist in Wirklichkeit eine Datei im WordPress Stammverzeichnis und gehört zu den unbekannten aber auch extrem gefährlichen WordPress Sicherheitslücken.

Die unscheinbare Datei xmlrpc.php sorgt dafür, dass du auch von außen mit WordPress kommuniziert kannst.

Beispiel:

- Beiträge per E-Mail oder über Mobile Apps veröffentlichen

- Jetpack oder ähnliche externe Dienste (suche dir ASAP eine moderne Alternative!)

- Pingbacks/Trackbacks (Automaische Verweise, wenn du andere Blogs zitierst)

Klingt das praktisch? Ist es definitiv, wenn du die Funktion wirklich brauchst.

Aber 99 % der WordPress-Seiten nutzen die Schnittstelle nicht. Sie ist dann völlig überflüssig und sogar eine gefährliche Sicherheitslücke, wenn sie offen bleibt.

Leider können auch Fremde über die Schnittstelle mit deiner WordPress Seite Kommunizieren.

Das kann fatale Folgen haben.

Welche das sind, verrate ich dir jetzt.

Warum XML-RPC ein Sicherheitsrisiko ist

Diese Schnittstelle eine Hintertür, die kaum jemand kennt. Aber der Schaden, der darüber angerichtet werden kann, ist immens!

- XML-RPC ermöglicht Brute-Force-Angriffe „auf Stereoiden„

Angreifer können über eine einzige Anfrage an die Schnittstelle hunderte und tausende Loginversuche gleichzeitig anstoßen.

Normale Login-Schutzmechanismen greifen hier kaum. - DDoS-Angriffe via Pingbacks

Dein Hosting-Anbieter kann dich in diesem Fall sperren, obwohl du keine Schuld hast. Es reicht, dass XML-RPC aktiv war! - Heimlicher Missbrauch der Schnittstelle

Ist deine Website erstmal gehackt, wird die XML-RPC-Datei für die Häcker zur Schnittstelle zu deinen Inhalten. Die können jetzt geändert, gelöscht oder neu erstellt werden. Die möglichen Folgen sind Reputationsverlust, Datenverlust oder beides.

Zwischenfazit:

Die XML-RPC-Schnittstelle kannst du dir wie eine Fernbedienung für deine WordPress-Website vorstellen. Wenn du sie nie brauchst, sorge dafür, dass niemand sonst sie benutzt!

Wie das geht, zeige ich dir jetzt.

Die XML-RPC-Hintertür schließen: es ist einfacher als du denkst.

Du hast zwei Möglichkeiten:

Entweder du schränkst die Benutzung der xmlrpc.php-Datei stark ein, oder du verbietest sie komplett. Ich würde immer darauf hinarbeiten, dass ich XML-RPC niemals nutze.

1. Blockieren: Über ein Sicherheits-Plugin wie zum Beispiel SolidSecurity werden die Zugriffe auf die Schnittstelle eingeschränkt.

Scheitern mehrere Loginversuche auf die XML-RPC, werden weitere Zugriffe temporär blockiert.

Wenn also ein Angriff mit hunderten Login-Versuchen stattfindet, blockt das Sicherheitsplugin diese Attacke nach wenigen missglückten Login-Versuchen ab.

2. Deaktivieren/dauerhaft blockieren: Über ein Script oder ein Plugin (z.B. SolidSecurity) wird eine dauerhafte 301 Umleitung für die Datei eingerichtet oder den Zugriff komplett unterbinden.

Die Folge ist, dass die XML-RPC- Schnittstelle gar nicht erst benutzt werden kann. (Genau dieses Ergebnis strebe ich an. Immer!)

Schritt 1: Teste, ob XML-RPC auf deiner Website aktiv ist

Alles was du dafür brauchst ist dein Browser.

Mehr brauchst du wirklich nicht, also gibt es für dich keine Ausreden!

Los gehts:

- Öffne deinen Browser

- Gib in die Browserzeile folgende URL ein:

https://www.deinewebsite.de/xmlrpc.php

(Ersetze „deinewebsite.de“ mit deiner Domain)

Und achte immer auf korrekte Schreibweise! - Klicke „Enter“ und schau dir die Webseite an, die jetzt im Browser angezeigt wird

Die Test-Ergebnisse und was sie bedeuten:

- „XML-RPC server accepts POST requests only.“

Vorsicht! Die XML-RPC–Datei ist erreichbar und somit angreifbar! - „403 Forbidden“ oder „404 Not Found“

Sehr gut! Die Datei ist blockiert oder deaktiviert. - Leere Seite oder Umleitung auf die Startseite oder eine Unterseite

Top! xmlrpc.php wird durch ein Plugin oder die .htaccess geblockt oder umgeleitet. Überprüfe trotzdem manuell, ob der Zugriff auf XML-RPC wirklich komplett verhindert wird.

Schritt 2: XML-RPC deaktivieren oder blockieren

Ich sage es immer wieder, bis es dir zu den Augen wieder rausquillt: Wenn du die XML-RPC-Schnittstelle nicht brauchst: Weg damit!

Wenn du aktuell noch auf die Funktion angewiesen bist, suche dir unbedingt so schnell es geht einen zeitgemäßen Ersatz.

Option 1: XML-RPC komplett deaktivieren (Meine Empfehlung!)

Deaktiviere den Zugriff auf diese Datei dauerhaft und ohne Ausnahme und nimm Hackern so einen ihrer Lieblings-Vectoren weg!

Variante A: Via Sicherheits-Plugin (Einsteigerfreundlich)

Dieses Plugin deaktiviert XML-RPC zuverlässig:

- Solid Security (ab der kostenlosen Version möglich)

Achtung: Installiere immer nur ein Security-Plugin. Mehr brauchst du nicht, denn sie alle sind in ihrer Funktion ähnlich.

Variante B: Ohne Plugin per .htaccess

Deaktiviere die Schnittstelle direkt auf Serverebene:

Achtung: Hier solltest du dich nur dann heranwagen, wenn du genau weißt, was du tust. Kleine Fehler können deine Website (zumindest temporär) unbrauchbar machen!

- Öffne die .htaccess-Datei per FTP

- Füge am Ende der Datei folgenden Code ein:

<Files xmlrpc.php>

Require all denied

</Files>Achtung: Ein einziger Fehler in der .htaccess kann deine Website komplett lahmlegen.

Überprüfe deine Eingaben also immer doppelt vor jedem abspeichern!

Mache grundsätzlich vor direkten Eingriffen in WordPress-Datein immer ein Backup. Falls etwas schiefläuft: Rückgängig machen, neu speichern, prüfen, ob alles funktioniert.

In diesem speziellen Fall reicht es, wenn du deinen fehlerhaften Eintrag aus der .htaccess löscht und erneut speicherst.

Du hast die .htaccess abgespeichert und alles läuft normal? Gut. Überprüfe nochmal mit dem Browser-Test von weiter oben, ob XML-RPC jetzt wirklich blockiert ist.

Option 2: Nur Pingbacks deaktivieren (nur, wenn du XML-RPC wirklich brauchst)

Wenn du Jetpack oder andere Dienste nutzt, die auf XML-RPC.php zugreifen, kannst du zumindest eine gefährlich Funktion abstellen:

Pingbacks deaktivieren mit SolidSecurity (kostenlos)

In der kostenlosen Version kannst du gezielt nur die Pingbacks der XML-RPC.php deaktivieren.

Das schützt dich zumindest vor DDoS-Missbrauch, auch wenn XML-RPC selbst aktiv bleibt.

Warum ich Mini-Plugins für ein potentielles Sicherheitsrisiko halte

Ich rate Audit-Kunden grundsätzlich von Einzellösungen wie in diesem Fall „Disable XML-RPC Pingback“ oder „Stop XML-RPC Attacks“ dringend ab.

Warum?

Weil ich mir für meine Wohnungstür auch lieber ein hochwertiges Sicherheitsschloss im Fachhandel kaufe als ein Vorhängeschloss vom Flohmarkt.

- Viele kleine Plugins werden von einzelnen Entwicklern programmiert und erhalten nur selten Updates, wenn du Pech hast.

- Entwickler von kleinen Plugins können von heute auf morgen das Interesse an ihrem Plugin verlieren und abtauchen. Im schlimmsten Fall merkst du es gar nicht.

- Beispiel: „Disable XML-RPC Pingback“ hat über 60.000 aktive Installationen, aber seit über einem Jahr hat es kein Update bekommen. Das ist kein gutes Zeichen. Vor allem bei sicherheitsrelevanten Plugins.

- Security-Plugins ohne Updates können selbst zum Risiko werden

Also: Wenn deine Website funktionieren muss, dann geh auch bei deinen Sicherheitsplugins auf Nummer sicher:

Setze auf etablierte Security-Standards. Es gibt gute kostenlose Security Lösungen, die die XML-RPC Datei effektiv blockieren.

Je verbreiteter ein Plugin ist, desto besser ist die Wartung, und desto sicherer und stabiler die Performance.

Wenn du Plugins in einer Testumgebung ausprobieren willst. Mach das! Teste kleine und unbekannte Plugins auf Herz und Nieren, aber nie auf deiner Live-Umgebung.

Ich spreche hier aber zu Unternehmern, die ihre Website maximal absichern wollen. Und dann gibt es keinen Platz für Experimente.

Deaktiviere die Schnittstelle direkt auf Serverebene:

Achtung: Hier solltest du dich nur dann heranwagen, wenn du genau weißt, was du tust. Kleine Fehler können deine Website (zumindest temporär) unbrauchbar machen!

Was du gelernt hast, ist ein guter Anfang

Du hast bis hierhin gelesen und auf dem Weg hoffentlich alle Hintertüren geschlossen.

Respekt.

Du bist jetzt sicherer als die meisten WordPress-Seiten da draußen.

Und du hast (hoffentlich) verstanden:

- Veraltete Plugins sind gefährlich

- Dein Passwort ohne 2FA ist ein No-Go

- Du hast eine der wichtigsten Hintertüren versiegelt

Was du gewonnen hast, ist unbezahlbar:

Mehr Sicherheit und ein besserer Schlaf als vorher.

Sicherheit ist aber kein 1x Sprint:

Jetzt hast du erstmal einen Grund zu feiern.

Zu Recht!

Ich respektiere jeden, der konsequent ins Handeln kommt, denn das tut nicht jeder!

Besonders bei einem trockenen Thema wie Sicherheit.

Viele belassen es bei einer einmaligen Aktion.

Sie schauen irgendwann nochmal vorbei, wenn sie Zeit haben, um den Rest zu erledigen.

Aber wenn du beim Thema Website-Sicherheit auf „Selbermachen“ setzt, spielst du auf Zeit.

Bots und Hacker machen keine Pause.

Niemals.

Sie rennen permanent gegen unsere Websites an.

Also bleib dran!

Sicherheit ist kein DIY-Artikel – sondern ein System

Einmal diesen Artikel durcharbeiten und hoffen, dass deine WordPress-Seite für immer sicher ist, ist keine Dauerlösung.

Updates bringen wenig, wenn du „auf gut Glück“ alle halbe Jahre den Update-Knopf drückst.

Die automatische Updatefunktion hilft nur, wenn du genau weißt, was du tust und trotzdem jedes Mal kontrollierst, ob noch alles funktioniert.

Block dir einen festen Termin: Wöchentlich oder monatlich. Und dann check deine Website einmal gründlich durch.

Denn:

- Einstellungen, die du gemacht hast, können bei einem Update überschrieben werden.

- Plugins können nach einem Update abstürzen, wenn deine PHP-Version nicht aktuell ist.

- Die Liste potenzieller Probleme ist endlos.

Ok, bei kleinen WordPress-Seiten mit wenigen Standard-Plugins kann zumindest die Aktualisierung auf Autopilot langfristig funktionieren.

Aber ich sehe regelmäßig exotische Plugin-Kombinationen, bei denen es reines Glück war, dass sie bis heute online sind.

Sei also ehrlich zu dir selbst

WordPress gehört zu den populärsten CMS der Welt.

Es gibt dir alle Freiheiten, deine Website zu erweitern.

So denke ich – und Millionen andere WordPress-Nutzer auch.

Aber:

Gerade wegen dieser Verbreitung gehört WordPress zu den am häufigsten angegriffenen Systemen im Netz.

Das bedeutet: Sicherheit ist Verantwortung.

Wenn du ein paar Stellschrauben deiner Website richtig einstellst ist das zweifellos ein guter Anfang. Die Arbeit fängt da aber erst an. Sicherheit ist ein Marathon.

Klar – es fühlt sich gut an, eine Sicherheitslücke geschlossen zu haben.

Ich erinnere mich an meine ersten Erfolge.

Aber Sicherheit ist mehr.

Und wenn ein Sicherheitskonzept Lücken hat und etwas schief geht, bedeutet das für Laien oft eines: Panik.

Fast noch wichtiger als das schließen von WordPress Sicherheitslücken ist der Notfallplan.

Was passiert, wenn wirklich etwas schief geht?

Wir sind Menschen und wir machen Fehler.

Auch mir kann es passieren dass morgen eine meiner Websites gehackt wird, weil es keine absolute Sicherheit gibt.

Dann weiß ich, was dann zu tun ist, denn ich spiele Notfall-Szenarien in Abständen wie eine durch Feuerübung durch.

Die Frage, die du dir stellen solltest, ist einfach:

Willst du deine Zeit mit den Dingen verbringen, die keinen Spaß machen?

Nur damit du auf Tag X vorbereitet bist?

Ein paar Beispiele:

- Logfiles lesen, verstehen und auswerten

- Zugriffspunkte checken

- Backup auf einer Staging-Umgebung testen

- Dich fragen, ob du an alles gedacht hast

- Dich nonstop weiterbilden

- Sicherheitsdatenbanken wie (z. B. (z.B. https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=wordpress) regelmäßig besuchen

Sicherheits-Plugins sind eine große Hilfe, aber sie sind nur ein Werkzeug.

Wer einen Hammer halten kann, kann noch lange keinen Dachstuhl bauen, das wirklich dicht ist.

Auch wenn es so klingt, als wollte ich Panik verbreiten.

Ich will niemanden entmutigen sondern dir ein realistisches Bild zeigen, denn ich weiß, was schief gehen kann.

Seit 2006 arbeite ich jeden Tag an diesen und anderen WordPress Schwachstellen.

Und ich habe mehrmals erlebt, was passiert, wenn man sie unterschätzt.

Dieser Artikel soll dich vor dem Schlimmsten bewahren. Ich hoffe, das gelingt mir.

Und wenn du willst, dass jemand anders deine WordPress Sicherheitslücken schließt, kenne ich da jemanden, der das schon eine Weile ganz gut macht:

Melde dich also gerne.

Ich arbeite seit 19 Jahre jeden Tag mit WordPress. An Affiliate-Projekten, an Websites für Coaches, Unternemer, KMUs, Vereine, in meinem Netzwerk und für Agenturen.